Бэкдор-атака — это тип кибератаки, при которой злоумышленник получает доступ к компьютеру или сети через скрытый или секретный дверной проем. Этот тип атаки часто используется для обхода мер безопасности или для получения доступа к конфиденциальным данным. Бэкдор-атаки бывает трудно обнаружить, и они могут иметь серьезные последствия для жертвы. Существует множество различных типов бэкдор-атак, но некоторые из наиболее распространенных включают в себя: • SQL-инъекция: этот тип атаки происходит, когда злоумышленник внедряет вредоносный код в базу данных, чтобы получить доступ к конфиденциальным данным. • Трояны удаленного доступа. Этот тип атаки с использованием бэкдора позволяет злоумышленнику получить удаленный доступ к компьютеру жертвы. Получив доступ, злоумышленник может установить другое вредоносное программное обеспечение или украсть конфиденциальные данные. • Переполнение буфера. Этот тип атаки возникает, когда злоумышленник отправляет на компьютер больше данных, чем он может обработать. Это может привести к сбою компьютера или позволить злоумышленнику получить доступ к конфиденциальным данным. Бэкдор-атаки могут иметь серьезные последствия для жертвы. В некоторых случаях злоумышленник может получить доступ к конфиденциальным данным или установить другое вредоносное ПО. В других случаях атака может просто привести к сбою компьютера жертвы. В любом случае бэкдор-атаки трудно обнаружить, и они могут иметь серьезные последствия для жертвы.

Название «бэкдор» может показаться странным, но оно может быть очень опасным, если находится на вашем компьютерная система или сети. Вопрос в том, насколько опасен бэкдор и каковы последствия его воздействия на вашу сеть.

В этой статье, предназначенной для начинающих, мы рассмотрим, что такое бэкдор и как хакеры используют бэкдоры для получения доступа к компьютерным системам по всему миру.

как сделать круговую диаграмму в Excel с несколькими столбцами

Что такое бэкдор

Таким образом, бэкдор — это, по сути, способ для хакеров обойти обычные методы шифрования на компьютере, что затем позволяет им войти в систему и собирать данные, такие как пароли и другую конфиденциальную информацию. Иногда бэкдор предназначен для так называемых благих целей. Например, может возникнуть ситуация, когда системный администратор теряет доступ, а такой доступ может быть предоставлен только бэкдором.

Во многих случаях жертвы даже не знают, что на их компьютере установлен бэкдор, и это проблема, потому что они не подозревают, что их данные выкачивают посторонние и, вероятно, продают в даркнете. Поговорим на эту тему подробнее.

- История бэкдоров с примерами

- Как хакеры используют бэкдоры

- Как появляются бэкдоры на компьютере?

- Разработчик установил бэкдор

- Бэкдор, созданный хакерами

- Обнаружены бэкдоры

- Как защитить компьютеры от бэкдоров.

ты можешь читать разница между вирусом, трояном, червем, рекламным ПО, руткитом и т.д. здесь.

1] История бэкдоров с примерами

Бэкдоры существуют уже довольно давно, но в основном это были бэкдоры, установленные создателями. Например, еще в 1993 году АНБ разработало чип шифрования для использования как в компьютерах, так и в телефонах. Что было интересно в этом чипе, так это встроенный бэкдор.

Теоретически этот чип был разработан для защиты конфиденциальной информации, но при этом позволял правоохранительным органам прослушивать передачу голоса и данных.

Другой пример бэкдора неожиданно приводит нас к Sony. Видите ли, в 2005 году японская компания поставила клиентам по всему миру миллионы музыкальных компакт-дисков, но с этими продуктами возникла огромная проблема. Компания решила установить руткит на каждый компакт-диск, а это означает, что всякий раз, когда компакт-диск помещается в компьютер, руткит устанавливается в операционную систему.

Когда это будет сделано, руткит будет отслеживать привычки пользователя к прослушиванию и отправлять данные обратно на серверы Sony. Излишне говорить, что это был один из самых громких скандалов 2005 года, и он до сих пор висит над головой Sony.

обзор сборки из титана

Читать : Эволюция вредоносного ПО — как все начиналось !

2] Как хакеры используют бэкдоры

Найти цифровой бэкдор непросто, так как это не то же самое, что физический бэкдор. В некоторых случаях хакеры могут использовать бэкдор для повреждения компьютера или сети, но в большинстве ситуаций эти вещи используются для копирования файлов и шпионажа.

Шпион обычно просматривает конфиденциальную информацию, и он может сделать это, не оставив следов. Это гораздо лучший вариант, чем копирование файлов, так как этот путь обычно оставляет после себя что-то. Однако при правильном выполнении копирование информации не оставляет следов, а выполнить его сложно, поэтому за эту задачу берутся только самые продвинутые хакеры.

Когда дело доходит до уничтожения, хакер решает просто доставить вредоносное ПО в систему, а не выполнять секретную миссию. Это самый простой вариант и требует скорости, так как обнаружение не занимает много времени, особенно если система хорошо защищена.

Читать : Атаки программ-вымогателей, определение, примеры, защита, удаление, часто задаваемые вопросы .

3] Как появляются бэкдоры на компьютере?

Согласно нашему исследованию, существует три основных способа появления бэкдора на компьютере. Обычно они создаются разработчиками, создаются хакерами или обнаруживаются. Поговорим о них подробнее.

4] Разработчик установил бэкдор

Один из самых опасных бэкдоров на компьютере или компьютерная сеть установлен разработчиком. В некоторых случаях разработчики приложений встраивают в продукт бэкдоры, которые они могут использовать всякий раз, когда возникает необходимость.

Они делают это, если хотят предоставить доступ правоохранительным органам, шпионить за гражданами, если продукт продается конкурентом, среди прочего.

Читать : Как узнать, есть ли на вашем компьютере вирус ?

5] Бэкдор, созданный хакерами

В некоторых случаях хакеру не удается найти бэкдор в системе, поэтому лучше создать его с нуля. Для этого хакеру необходимо создать туннель из своей системы в систему жертвы.

Если у них нет ручного доступа, хакеры должны обманом заставить жертву установить специальный инструмент, который позволяет им получить доступ к компьютеру из удаленного места. Оттуда хакеры могут легко получить доступ к важным данным и относительно легко загрузить их.

6] Бэкдор, обнаруженный хакерами

В некоторых ситуациях хакерам нет необходимости создавать собственные бэкдоры, потому что из-за плохой практики разработчиков в системе могут быть бэкдоры, неизвестные всем участникам. Хакеры, если им повезет, могут столкнуться с этой ошибкой и в полной мере ею воспользоваться.

Из того, что мы собрали за эти годы, бэкдоры, как правило, проявляются в программном обеспечении для удаленного доступа, а не в чем-либо еще, и это потому, что эти инструменты были разработаны для предоставления людям доступа к компьютерной системе из удаленного места.

7] Как защитить свой компьютер от бэкдоров

Защитить компьютер от встроенных бэкдоров непросто, потому что их сложно идентифицировать с самого начала. Однако, когда дело доходит до других типов бэкдоров, есть способы взять ситуацию под контроль.

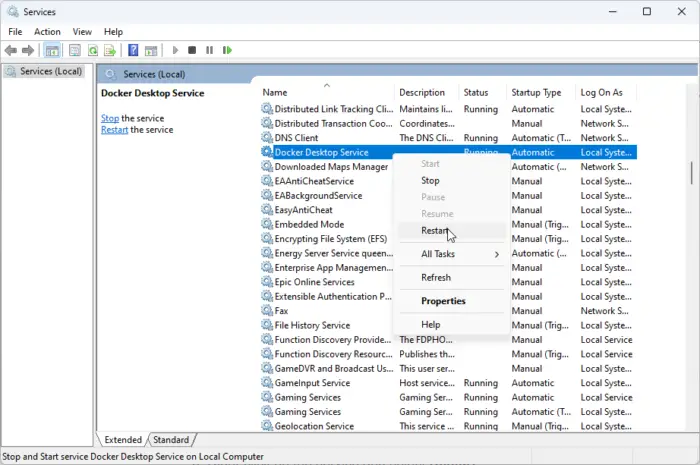

- Мониторинг сетевой активности на вашем компьютере (компьютерах) О: Мы считаем, что мониторинг сетевой безопасности на вашем компьютере с Windows 10 — один из лучших способов защитить вашу систему от потенциальных бэкдоров. Воспользуйтесь преимуществами брандмауэра Windows и другого стороннего программного обеспечения для мониторинга сети.

- Меняйте пароль каждые 90 дней О: Во многих отношениях ваш пароль является воротами ко всей конфиденциальной информации на вашем компьютере. Если у вас слабый пароль, то вы сразу создали бэкдор. То же самое происходит, если ваш пароль слишком старый, как несколько лет назад.

- Будьте осторожны при загрузке бесплатных приложений О: Для тех, кто использует Windows 10, Microsoft Store, вероятно, является самым безопасным местом для загрузки приложений, но в Магазине нет большинства программ, которые используют пользователи. Эта ситуация вынуждает пользователя продолжать загружать приложения онлайн, и здесь что-то может пойти не так. Мы рекомендуем сканировать каждую программу перед установкой с помощью Microsoft Defender или любого из ваших любимых антивирусных и антивредоносных инструментов.

- Всегда используйте защитное решение О: На каждом компьютере под управлением Windows 10 должно быть установлено и запущено программное обеспечение безопасности. По умолчанию Microsoft Defender должен работать на каждом устройстве, поэтому пользователь будет защищен сразу после установки. Однако пользователю доступно множество вариантов, поэтому используйте тот, который лучше всего соответствует вашим потребностям.

Программы-вымогатели , Мошенническое программное обеспечение , руткиты , Ботнеты , Крысы , Вредоносная реклама , Фишинг , Атаки Drive-by-down , Кража личных данных в Интернете , все здесь, чтобы остаться. Теперь необходимо было комплексно подходить к борьбе с вредоносными программами, поэтому частью арсенала также стали межсетевые экраны, эвристики и т. д. Много бесплатное антивирусное программное обеспечение и бесплатно Пакеты интернет-безопасности , которые работают так же хорошо, как и платные варианты. Вы можете прочитать больше здесь - Советы по защите вашего ПК с Windows 10.

обзоры офисов polarisЗагрузите инструмент восстановления ПК, чтобы быстро находить и автоматически исправлять ошибки Windows

Вы видели нашу Видеоцентр ТВЦ Кстати? Он предлагает много интересных и полезных видео о Microsoft и Windows.